お知らせ

DCOMの脆弱性(CVE-2021-26414)対応のセキュリティ更新プログラムによる弊社製品への影響について

2022.03.15

平素は本ウェブサイト「FAWEB」をご利用いただき、誠にありがとうございます。

DCOMの脆弱性(CVE-2021-26414)対応のセキュリティ更新プログラム(詳細はこちら)による弊社製品への影響について、以下の通りご報告させていただきます。

影響

DCOMを用いた通信を行う以下のような構成で、OPC DAクライアントが、セキュリティ更新プログラム適用後にOPC DAサーバーに接続できなくなる可能性があります。

- OPC DAクライアントとOPC DAサーバーが別PCで動作している場合。

-

OPC DAクライアントとOPC DAサーバーの起動ユーザーが異なる場合(サービス起動時など)。

※ OPC UAインターフェイスによる通信には影響はありません。

影響を受ける弊社製品について

影響ありとなっている製品のOPC DAインターフェイスによる通信が影響を受ける可能性があります。

※この表は横にスクロールできます

| 製品名 | バージョン | 影響有無 |

|---|---|---|

| デバイスエクスプローラ OPCサーバー (DXPサーバー) | 全バージョン | あり |

| 各種OPC DA用サンプルクライアント | 全バージョン | あり |

| DAサーバー | 全バージョン | あり |

| デバイスエクスプローラ データロガー (DXPロガー) | 全バージョン | あり |

| デバイスゲートウェイ | 全モデル・全バージョン | なし |

| OPC Spider | 全バージョン | なし |

| HULFT IoT TAKEBISHI | 全バージョン | なし |

| IoTセキュアサーバー | 全バージョン | なし |

| デバイスエクスプローラ レコシンク (DXPレコシンク) | 全バージョン | なし |

| ファイルアーク FAエディション | 全バージョン | なし |

| ファイルアーク Officeエディション | 全バージョン | なし |

| もじコピ! | 全バージョン | なし |

詳細

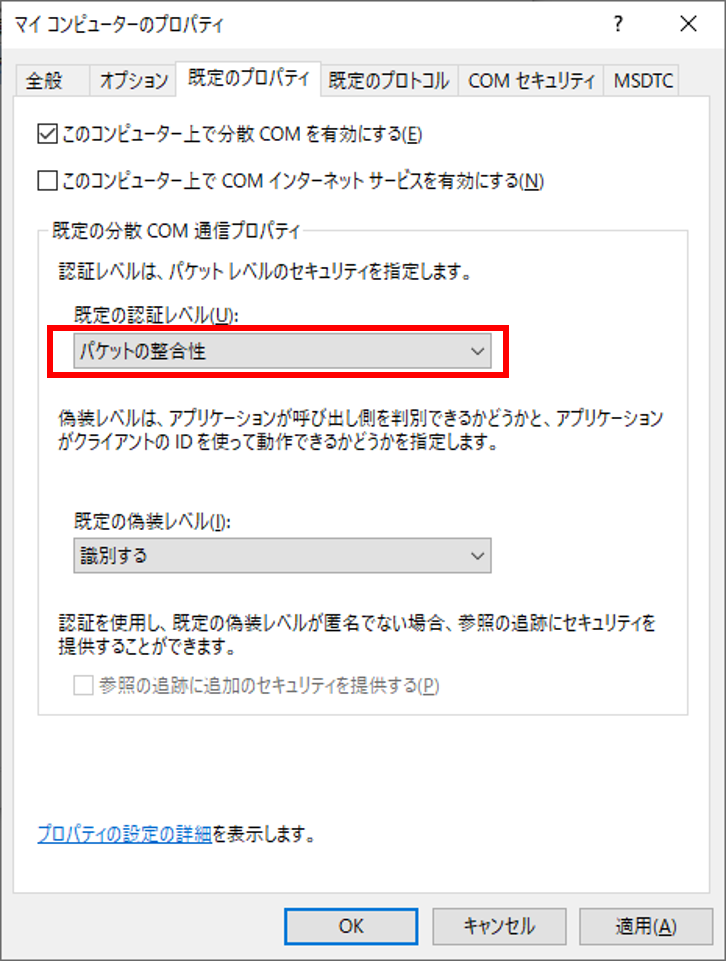

2022年6月に配布されるセキュリティ更新プログラムにより、DCOMを用いた通信時に、OPC DAサーバー側で使用可能な認証レベルが「RPC_C_AUTHN_LEVEL_PKT_INTEGRITY(パケットの整合性)」以上となります。そのため、OPC DAクライアントから認証レベルを「RPC_C_AUTHN_LEVEL_PKT_INTEGRITY(パケットの整合性)」未満を指定して接続するとエラーが発生し、接続できない可能性があります。

認証レベルはOPCクライアントが実装によりCoInitializeSecurityやCoCreateInstanceExで指定できます。実装により指定していない場合はWindowsのコンポーネントサービスで指定したDCOM設定の認証レベルが使用されます。

対策

以下の対策を推奨します。

OPC DAクライアント(アプリケーション実装)

- 実装により認証レベルを指定している場合は認証レベルを「RPC_C_AUTHN_LEVEL_PKT_INTEGRITY(パケットの整合性)」以上とする。

※ V2.1.0より古いC++用OPC DAサンプルクライアント(VcSampleOpc)では、CoInitializeSecurityで認証レベルを「RPC_C_AUTHN_LEVEL_NONE(なし)」と指定していたため、認証レベルの指定を解除した最新バージョン(V2.1.0以降)に更新する必要があります。C++用OPC DAサンプルクライアントの最新版は以下のページでダウンロードできます。

OPC サーバー/クライアント両方(WindowsのDCOM設定)

- DCOMの設定でマイコンピュータ、OPC Enum、OPCサーバーの各設定の認証レベルを「パケットの整合性」に設定する。

詳細については、以下でダウンロードできるDCOM設定チェックリストをご覧ください。